suzaki

@KuniSuzaki

Followers

2K

Following

385

Media

177

Statuses

29K

Professor (IISEC: Institute of Information Security, Graduate School)情報セキュリティ大学院大学 記載する内容は私個人の見解です。 共同研究、学生は随時募集

Yokohama, Japan

Joined July 2009

メモ。記事 フリック入力を発明して「人生100回分」稼いだ日本人がAppleじゃなくてMicrosoftに特許を売却したワケ https://t.co/Th3D4Wi8Zk 特許売却の話がリアルで面白い。

diamond.jp

「フリック入力」を考案して特許を取得し、その特許をMicrosoftに売却。そのおかげで「人生100回分」稼いだ著者が、発明から特許取得、マネタイズに至るまでの生々しい裏話を大公開。Apple、Google、Microsoft、ソフトバンク、ドコモとの驚きの攻防戦を語る。※本稿は、小川コータ『発明で食っていく方法、全部書いた。(フリック入力をマイクロソフトに売却して人生100回分稼いだ発明家...

0

2

2

Paper Unobservable Contracts from Zerocash and Trusted Execution Environments [ePrint 25] https://t.co/FpgSLG6982 Bitcoin や Ethereum よりプライバシーを重視したZerocashの機密性と匿名性に加え、TEEの検証可能性(verifiability)と柔軟性(flexibility)を組み合わせるアプローチ

0

0

0

Paper T-Time: A Fine-Grained Timing-Based Controlled-Channel Attack Against Intel TDX [ESORICS 2025] https://t.co/nVF1A0SDp1 Intel TDXで連続するページフォールト間の間隔である滞留時間を正確に測定し、MbedTLSから4096ビットのRSA秘密鍵を抽出するT-Time

link.springer.com

Intel’s Trust Domain Extensions (TDX) is a Confidential Virtual Machine (CVM) technology designed to enhance security through Trusted Execution Environments (TEEs). Although TDX effectively mitigates...

0

0

1

Master Thesis Remote Attestation of User-Space Applications at Runtime [Aalto University 25] https://t.co/6AaXuZybo8 Linux のeBPF ベースのシステムコールトレーシングとDilithium署名を活用したRuntime Attestationの提案。

0

0

0

Paper Burning Fetch Execution: A Framework for Zero-Trust Multi-party Confidential Computing [GENZERO Workshop 25] https://t.co/50oWn7bGNk TEEの隔離実行やメモリ暗号ではまだまだdata in-useを守れない。実行後にすぐ消��するBurning Fetch eXecution(BFX)パラダイム を提案。 先進的研究!

0

0

0

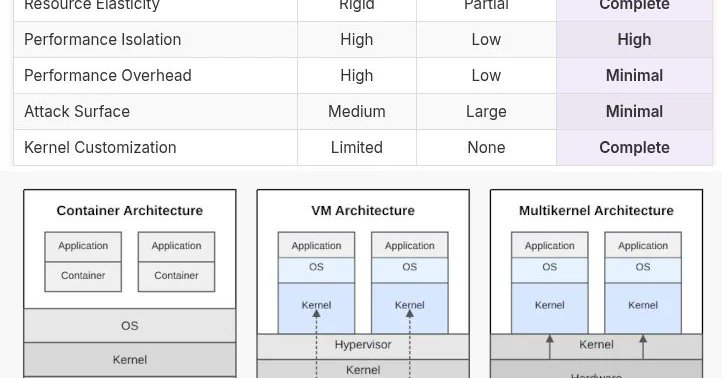

Paper ccAI: A Compatible and Confidential System for AI Computing [Micro25] https://t.co/Hc0oxZXgLf CPU,GPUを混在させたConfidential xPU computingではデータ漏洩の問題の問題ある。PCIe Security Controller(PCIe-SC)を提案。 Fig 1のConfidental Computing比較がよい。

0

0

0

Paper Comprehensive Performance Evaluation of Microservices on Confidential Containers in Mutli-access Edge Computing Environments [IEEE Cloud Engineering (IC2E25)] https://t.co/ftm5dKvvEt クラウドのConfidential Containers(CoCo)の性能評価。Kata

ieeexplore.ieee.org

Multi-access Edge Computing (MEC) in Edge-cloud computing continuum environments is an emerging technology that enables locality-aware low-latency processing for requests from edge devices. Confide...

0

0

0

Paper AEX-NStep: Probabilistic Interrupt Counting Attacks on Intel SGX [IEEE SP26] 決定的な単一ステップを防ぐことを目的とした Intel SGX の ISA 拡張 AEX-Notifyを使った割込みカウント。ECDSA 鍵漏洩攻撃に使う。 ソース https://t.co/pQDY3fe287

https://t.co/zUPzRf8KyF

github.com

Artifact Repo for our paper "AEX-NStep: Probabilistic Interrupt Counting Attacks on Intel SGX" (to appear, 2026 IEEE Symposium on Security and Privacy (SP)) - Jumpst3r/AEX-NStep

0

0

0

Paper A Close Look at RMP Entry Caching and Its Security Implications in SEV-SNP [HASP25] https://t.co/vBnWrfhXk7 AMD SEV-SNPの���つReverse Map Table (RMP)はTLBだけではなくL1DやL2データキャッシュにも保持されて、キャッシュ悪用の脆弱性あり。

dl.acm.org

0

0

0

Paper AccNimbus: Scalable Proofs of Data Possession for Cloud Storage [HASP25] https://t.co/fK5YVtx1sj クラウドの大容量データをランダムサンプルを確率的に監査する証明可能データ保有(Provable Data Possession)をリモートのTEE(AMD SEV-SNP)で行う方式。 TEE活用して面白い。

0

0

0

Paper Towards Trusted Service Monitoring: Verifiable Service Level Agreements [arXiv 25] https://t.co/LUbXrNuAbq サービスレベルアグリーメント(SLA)の監視をTEEとゼロ知識証明を組み合わせ。 ソース https://t.co/31GQSLDjoA 評価は Phala Network Confidential VM https://t.co/bdpuWlGpg8

phala.com

Phala is the new cloud for confidential AI helping build AI people can trust.

0

0

0

メモ Google、CPUをArmへ全面移行。AIが支援する10万アプリ書き換えの深層 https://t.co/4z4ZzscJIU CPUの移行はソフトの移行であり、その難しさと現代の対応(AI活用)は興味深い。 ArmベースCPUはGoogleのAxion、AWSのGraviton、AppleのMシリーズ、Microsoft のCobalt 100がある。

xenospectrum.com

Googleが、自社のデータセンターを支える心臓部、CPUのアーキテクチャをx86からArmベースへ全面的に移行させる壮大なプロジェクトを進行させ���いることが、同社が公開した技術論文によって明らかになった。自社開発のAr ... Read more

0

1

8

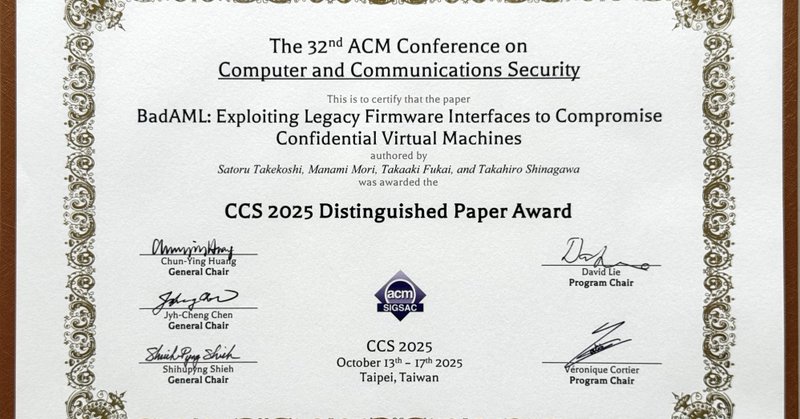

セキュリティ分野のトップ国際会議の一つである ACM CCS 2025 で Distinguished Paper Award を受賞しました! https://t.co/bvDZWWRqpi

os.is.s.u-tokyo.ac.jp

品川研究室の竹腰開さん(博士課程4年)の論文がセキュリティ分野のトップカンファレンス ACM CCS 2025 で Distinguished Paper Award を受賞しました。

0

28

179

明日(10/23)、URLの方がなにをやるかわかりやすい会議をします。 委員の贅沢冥利に尽きるので、ご興味のある方は是非。 https://t.co/AVhyQktLtL

digital.go.jp

デジタル庁は、デジタル社会形成の司令塔として、未来志向のDX(デジタル・トランスフォーメーション)を大胆に推進し、デジタル時代の官民のインフラを一気呵成に作り上げることを目指します。

0

3

8

結果、最も優れていたのはOpenAI o1だった。Gemini 2.5 Proも僅差で、2つのモデルは両方ともレベル4まで到達した。そして少し離れてClaude 3.7だ。 しかし、コストパフォーマンスを見るとGemini 2.5 Proの圧勝で、o1とほぼ同じ性能を1/10のコストで達成している。 やはり今はGeminiの時代だ。

2

295

878

AIの真の推論能力を測るには「逆転裁判」をプレイさせればいいという素晴らしい発想。 この指標は、逆転裁判を使いてAIの「証言から矛盾点を見つけ、それを裏付ける適切な証拠を選び、最も効果的に反論する」実践能力を評価。 その結果、最もの優れた弁護士はo1だった↓ https://t.co/L8hdWVPZRP

46

5K

15K

@tetsutalow 強度メーターはSP800-63-4で消えちゃったんですよねー。あれは残したほうがよかったと思うんですが。

1

1

2

メモ Multi-Kernel Architecture Patches Updated For The Linux Kernel https://t.co/rDZVXVWXwc マルチカーネルアーキテクチャはカーネルの上にカーネルが乗る構造なんだ。ハイパーバイザーのような仮想化が不要。面白そう。

phoronix.com

Posted to the Linux kernel mailing list one month ago were patches for a multi-kernel architecture design to allow multiple independent kernel instances to co-exist on the same single physical machine

0

2

6

メモ NIST SP 800-63B-4:パスワードセキュリティの新基準を読み解く https://t.co/lcuxjBCBRW この中で「PINについてAAL3レベルではSecure Element, TPM, TEEなどのハードウェアが必要」が個人的��は刺さる。:-)

sakimura.org

NIST(米国国立標準技術研究所)が発行するSP 800-63-4Bは、パスワードセキュリティに関する最新の指針を提供しており、これまでの「常識」を覆す内容が含まれています。(専門家の間では長らく常識だったものなんですが…。)本記事では、企業内でパスワードを使ったユーザー認証システムを担当される方、およびこうしたポリシーを決める担当者や経営者に向けて、この重要な文書の核心をわかりやすく解説します。

NIST SP 800-63B-4:パスワードセキュリティの新基準を読み解く。定期変更ダメとかが最近話題なので、企業のIT担当者とかポリシー担当者向けに書いてみました。専門家向けには別途YouTube あたりで駄弁り会やりたいと思います。 https://t.co/OjpBez60jb

@_natから

0

1

6