MigawariIV

@strinsert1Na

Followers

4K

Following

9K

Media

452

Statuses

9K

日本🇯🇵のサイバー脅威を分析してインテリジェンスを垂れ流している存在です。ときどきマルウェアも解析します。 ▶ CISSP/OSCP/OSEP/GREM/GCTI/Z2A ▶ Pub.: 今日から始めるサイバー脅威インテリジェンス』Software Design (2022) ▶ Conf.: JSAC2023

Paldea Region

Joined November 2014

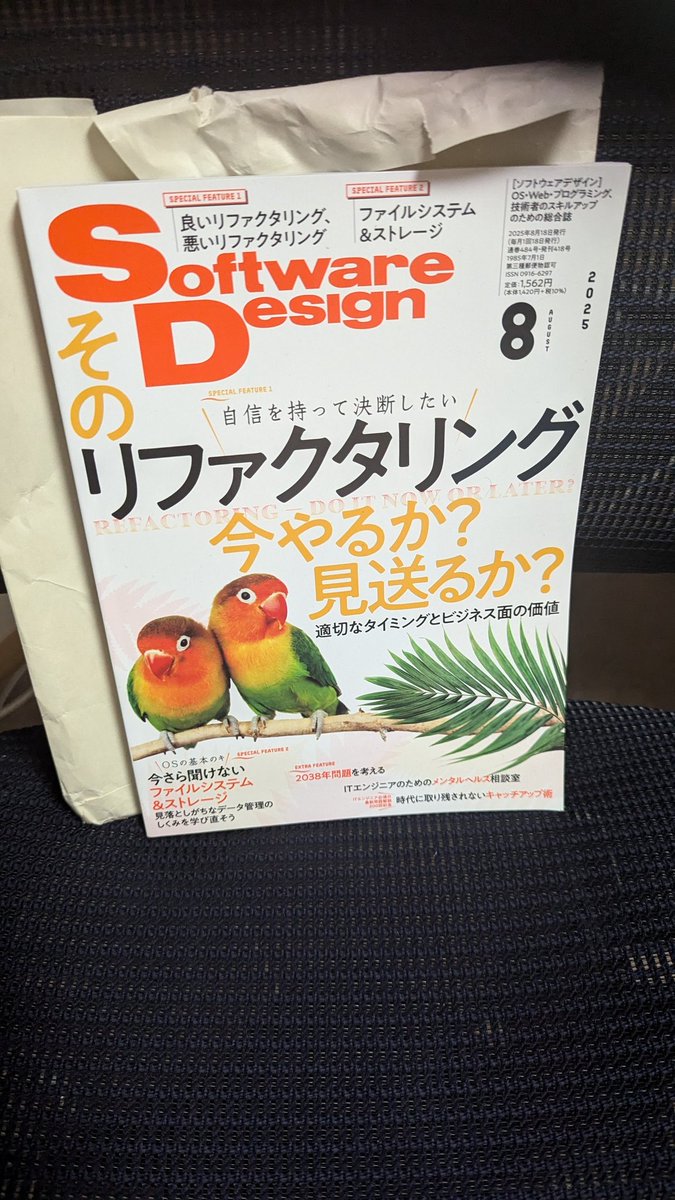

Software Design 2025年7月号から「はじめてのオフェンシブセキュリティ」というタイトルで連載させていただくことになりました!😎. バリバリのセキュリティエンジニア向けではなく、やり方よくわからないけどペネトレの勉強始めてみたいなーって人向けの内容です。どうぞよろしくお願いします!!

0

33

160

3~4年前に BloodHound 使っていたときはActive Directory上の関連が見えないと何もアタックパスが視覚化されなかったのに、今は vault や ID からもパスが見えるようになったんすね~. BloodHound v8: Usability, Extensibility, and OpenGraph.

specterops.io

Explain BloodHound v8 features and benefits to users and customers. Highlight new capabilities.

0

1

25

とても勉強になるドメインからのピボット分析。正規表現でドメイン検索できるサービス俺も使いたい.>We’ll end up with the following regular expression search: /^e[bd]s[uan]?(rn|m)+([li]?t)?s?.eu$/. Hunting Laundry Bear: Infrastructure Analysis Guide and Findings.

validin.com

Hunting Laundry Bear: Infrastructure Analysis Guide and Findings

0

2

41

RT @hi120ki: 本日のDevin Meetup Tokyo 2025にて発表しましたDevinのセキュリティ課題のスライドを公開します!.ありがとうございました!.#DevinMeetupTokyo.

speakerdeck.com

https://aiau.connpass.com/event/357271/

0

55

0

RT @layle_ctf: Thanks to a lot of work put in by @mrexodia, IDACode has finally gotten an official update again after 3 years of inactivity….

github.com

An integration for IDA and VS Code which connects both to easily execute and debug IDAPython scripts. - ioncodes/idacode

0

19

0

いやーめっちゃ参考になりました。. 「Devinとかみんな何に気をつけて使ってんだろ」くらいの軽い気持ちで聞きに行ったんだけど、AIエージェントの導入/運用/改善のサイクルまで回したナレッジレベルで知見を得られました……。. あとで全員の資料ほちぃ.#AI_LTLAB.

0

0

4

勉強させてもらってます!!. Devin/Cursor/Cline全社導入 セキュリティリスクにどう対策した? .#AI_LTLAB.

levtechlab.connpass.com

# イベント概要 近年、DevinやCursor、Claude codeなどAIコーディングエージェントの活用が、開発効率を飛躍的に高める手段として注目を集めています。一方、多くの開発組織では、AIエージェントの全社導入に際し、セキュリティリスクへの対策が大きな障壁となっているのではないでしょうか。 本イベントでは、AIコーディングエージェントをスピーディーに全社導入した、DMM...

0

0

4

現段階でここまで帰属わかってるんすね。.> These actors include Chinese state actors Linen Typhoon and Violet Typhoon and another China-based actor Storm-2603. Disrupting active exploitation of on-premises SharePoint vulnerabilities.

microsoft.com

Microsoft has observed two named Chinese nation-state actors, Linen Typhoon and Violet Typhoon, exploiting vulnerabilities targeting internet-facing SharePoint servers. In addition, we have observed...

0

1

14

RT @zerodaytraining: ⚡️ 0-Day Alert - Google Chrome exploit in the wild . CVE-2025-6558: EoP in GPU process / sandbox escape via WebGL ES2….

0

47

0

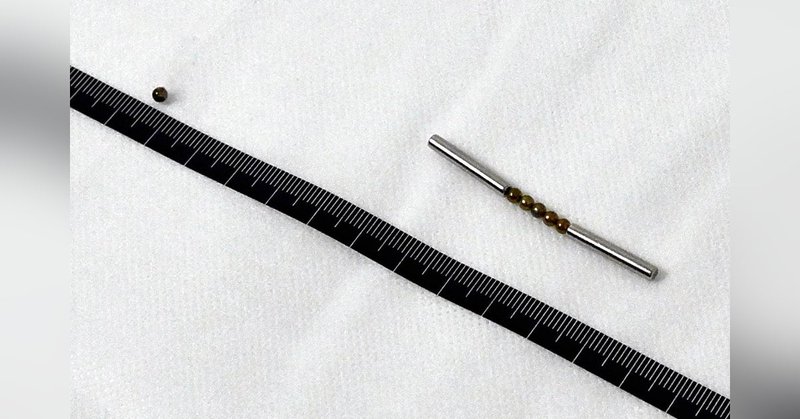

隣は日本よりもTOEIC重要だったりするんですかね. (IPAの試験とかでも同じことできそう).>試験には中国籍の男女14人が男と同じ中野区のマンションの住所で申し込み、実際に12人が受験. TOEIC不正、2ミリの超小型イヤホンなど悪用…京都大院生が12人に解答伝達か.

yomiuri.co.jp

【読売新聞】 英語能力試験「TOEIC」を不正受験したなどとして中国籍の男が逮捕された事件で、警視庁は22日、別の日程でも替え玉受験をしたとして、京都大大学院2年の男(27)を有印私文書偽造・同行使容疑で再逮捕した。男が5月に現行犯

0

0

3

RT @kawada_syogo225: CloudSec JP #003 で発表した「Microsoft 365アカウント侵害時の初動対応」という資料を公開しました、他の発表資料も公開されていますので是非チェックを!.

speakerdeck.com

0

54

0

連休前にざわざわしていたのだけ見てたんですけど、いつの間にか ToolShell chain から RCE までつながったんすね。。。. SharePoint 0-day uncovered (CVE-2025-53770).

research.eye.security

On the evening of July 18, 2025, Eye Security was the first in identifying large-scale exploitation of a new SharePoint remote code execution (RCE) vulnerability chain in the wild. Read how we found...

0

6

35