inf0sec

@inf0sec1

Followers

2K

Following

377

Media

94

Statuses

483

Red teamer | Certified Red Team Operator. OSCP/SEC542/FOR508 Blog : https://t.co/ZP9BuY2cTc Top 1.4% https://t.co/phBIL88vTC (I'm not on THM)

Joined March 2019

Les labs arrivent sur inf0sec ! Aurez vous le niveau pour relever le défi ? ;) COMING SOON #StayTuned

4

11

60

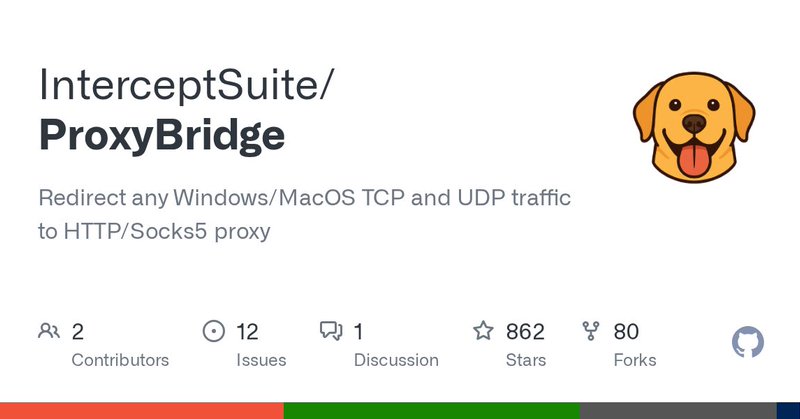

Redirect any Windows TCP and UDP traffic to HTTP/Socks5 proxy

github.com

Redirect any Windows/MacOS TCP and UDP traffic to HTTP/Socks5 proxy - InterceptSuite/ProxyBridge

3

58

254

just finished a new blogpost on how i exploited the V8 javascript engine at a CTF! it's a beginner friendly journey from a memory corruption to a browser pwn, and features lots of cool CSS to help you understand various concepts along the way. have fun!! https://t.co/rByOeFSwDP

lyra.horse

A beginner-friendly journey from a memory corruption to a browser pwn.

9

119

450

Diablo I - Remote Code Execution - @tomtombinary

https://t.co/uMligqarFm

0

15

49

Hi friendz ! 🧙♂️ Prochain Stream : Mardi 21 Novembre à 21h ! 🔥 Topics : - Broneypot & Pypotomux, honeypots & wordlists by @TheLaluka 🕸️ - Advanced Phishing with Modlishka by @inf0sec1 🏹 - BlackArch & Open-Source by @noraj_rawsec 💣 A très vite ! 😎🛠️ https://t.co/MEoGkaTyjZ

linktr.ee

Sharing is Caring, Hacker, Eternel Learner, Cat! =^~^=

1

6

22

Attacks from on-prem to #Azure AD most times start with a compromised account. But what if #AAD #MFA is in the way? ✨In this blog post I discuss an attack path that "bypasses" MFA and establishes #GA persistence without the need for password reset. 🛡️ https://t.co/kbCIg5NPQp

cloudbrothers.info

Updated information Microsoft announced in August 2024 that “[…]as part of ongoing security hardening[…]” they will remove “[…]removed unused permissions from the privileged “Directory Synchronizat...

4

116

340

0

19

65

Exploiting a Seagate service to create a SYSTEM shell (CVE-2022-40286) A brief overview of reverse-engineering a Windows service to discover local privilege escalation exploits. https://t.co/zKLvaYzryf

9

238

686

Worked on a User Defined Reflective Loader for Cobalt Strike. It Spoofes the Thread Start Address and Frees the Reflective loader after the entry point was executed by using ROP Chains. Going to publish this after some code cleanup.

8

36

146

Bientôt les grandes vacances, j'aimerai beaucoup trouver un stage en cyber-sécurité, j'ai 17 ans et je suis passionné. Ce serai pour moi un moyen d'apprendre un peu plus et de rencontrer des personnes dans le milieu. 1/2

9

23

25

Hello ! FuckThatPacker is now integrated to CobaltStrike. You can now generate obufscated powershell payloads directly within CobaltStrike :D https://t.co/ExbOepyflH retweet appreciated

3

125

343

Heuresement qu’on a nos VPN

Je suis allez faire un tour sur des forums Russe de « hacker » c’est un délire, c’est une armée souterraine qu’ils ont. Faite gaffe à vous, activez vos vpn, ne clickez sur rien de louche, ne donnez aucune information confidentielle au téléphone etc... La cyber-guerre est là.

5

2

30

Migration de tout le laboratoire #Kilo vers une nouvelle solution! Je tiendrai à jour les avancés ici ! Cela résoudra tous les problèmes de maintiens auquel j'ai pu faire face ! Infos sur les labs : https://t.co/SgbYlje2iU

3

4

22

[2/2] Ça vient évidement avec un petit C2 custom …. Écrit en golang bien sûr !

2

1

14

[1/2] Préparation d’implant physique avec @topotam77 ! Ready pour la prochaine intrusion physique

7

7

59