exploitio

@exploitio

Followers

4K

Following

9K

Media

537

Statuses

8K

مشاور امنیت استارتاپ، کسب و کار و سازمان

Joined May 2019

🗃️قسمت ۴ اتومیشن #باگ_بانتی🗃️ - مدل سازی دادهها (هنوز خیلی مونده تا تکمیل بشه) - برنامه نویسی کد در سطوح مختلف برای عملیات CRUD - کلا api برای تعامل کاربره، نرم افزارها از یه راه دیگه دیتا توی دیتابیس ادد میکنن که بعدا مفصل مینویسم. 👇ادامه👇 #امنیت #bugbountytips

🤖قسمت ۳ از نرم افزار اتومیشن #باگ_بانتی: جزئیات api🤖 - یک api که با فریمورک Gin در زبان Golang نوشته شده - مدلهای داده فعلی: User, BountyProgram, Scope - مدلهای دیگه مثل Subdomain, CIDR, Source Code بعدا اضافه میشه 👇جزئیات بیشتر👇 #باگ_بانتی #امنیت #bugbountytips

1

1

21

Slides for "ToolShell Patch Bypass and the AI That Might Have Seen It Coming" at @NDC_Conferences {Manchester} 2025. https://t.co/SDMTE43kDS Bonus: WAF & workarounds bypass! #AppSec #SharePoint #TolShell

2

52

187

2

36

252

I just got a $15,000 #BugBounty for a UUID-based IDOR that led to an account takeover 🥷 Interestingly, the application used some fixed UUIDs like 00000000-0000-0000-0000-000000000000 and 11111111-1111-1111-1111-111111111111 for some _administrative_ users 🤷♂️

35

150

1K

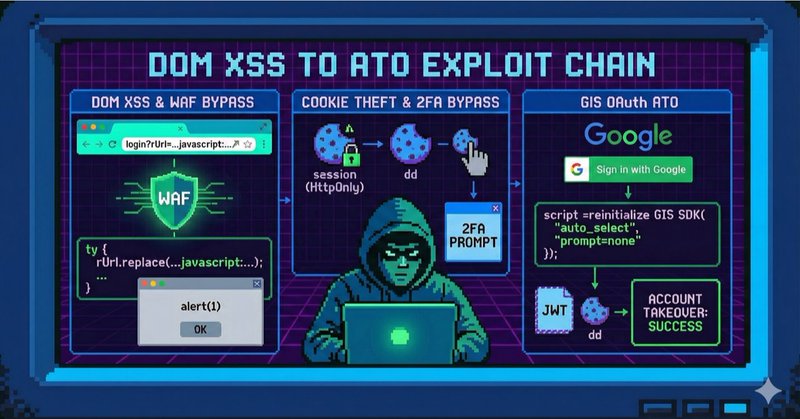

this one is brilliant! you may have seen GIS OAuth during hunting (I have, many times), XSS + ATO. I recommend reading and studying this write-up (author does not have X acc)✌🏻 https://t.co/x6BiMUpHNC

blog.voorivex.team

Discover how a clever DOM XSS bypass led to an automated account takeover by exploiting OAuth flows in GIS SDK

9

43

285

Curious how AutoVader works in practice? The demo video is up. See automated client side bug hunting in action. 🎥

1

9

57

👺 تشکر مطمئنن این یک ایده اولیه هست و بعدا تغییرات خواهد داشت. از طرفی مدهای دیگهای هم باید اضافه بشه مثل: - وب: برای هر تارگت web و ذخیره تکنولوژیهای استفاده شده بر روی این سیستمها - مدل route: برای بررسی جوابهای crawler و مشاهده تغییرات در js و html و DTO منتظر باشین 🙏

0

0

7

🎯 تارگت یا ساب - اینجا ساب یا IP هست و یا Subdomain - ممکنه IP باشه و به یکی از خودیها اشاره کنه یعنی IP مال یک سابدامین باشه - اگهCloudباشه ممکنه بعضی کارا روش انجام نشه مثل Port Scan - پارامتر dns_status بدرد sub take over هم میخوره - پارامتر State برای باتها #باگ_بانتی 👇

1

0

5

🔭اسکوپ - اسکوپهای بانتی در پلتفرم هستن - میزان Severity متفاوته - بعضی بانتی ندارن (عملا out of scope هستن) - مورد State مهمترین مورده برای ساب اسکنر و بررسی مراحل اجرا بسیار کاربردیه - بات از طریق state میفهمه که نوبت کیه! #باگ_بانتی 👇

1

1

3

🎛️برنامه بانتی - همون برنامههای مختلف بانتی از پلتفرمهای بانتی هستن - انواع برنامه داریم که همش در نظر گرفته شده، RDP و VDP و Self-hosted #باگ_بانتی 👇

1

0

3

👨💻کاربرها: - ۳ مدل کاربر داریم: مدیر کاربر معمولی بات - باتها فقط میتونن اطلاعات لازم برای انجام تسک رو ببینن - مدیر میتونه مدیریت کاربر انجام بده - کاربر معمولی و مدیر میتونن همه اسکوپها و اطلاعاتشو ببینن - در دنیای معمولی این باگ داره (IDOR) ولی انجا مهم نیست #باگ_بانتی 👇

1

0

2

این بخش سوم از آموزش اتومیشن نویسی من بود، قسمتهای قبل رو در پروفایل من میتونین دنبال کنین 🙏 #باگ_بانتی #امنیت #bugbountytips

0

0

6

4⃣ازطرفی هرجای سامانه خطایی رخ دهد، در داخل کافکا قرار داده میشود و error-worker آن را در پایگاه داده ذخیره میکند. - معمولا همچین موردی برای سیستمهای پیچیده بسیار مهم و حیاتیست. #باگ_بانتی #امنیت #bugbountytips

1

0

7

3⃣از این BW ها در اسن سرویس زیاد خواهد بود ولی در اینجا db-worker مسئولیت در یافت درخواستهای مختص پایگاه داده را دارد عملکرد بسیار سادهای دارد: - پیغام کافکا دریافت میشود - نوع مدل تشخیص داده میشود - تابع مربوطه فراخوانی میشود - تابع شروع به ذخیره اطلاعات میکند #باگ_بانتی

1

0

6

2⃣ابتدا اطلاعات از طریق سرویس مربوط به آن مدل در صف Kafka قرار داده شده یک Bachground Worker نیز در یک داکر جدا منتظر است تا درخواستهای این مدلی در کافکا قرار داده شوند. این درخواستها را خوانده و در پایگاهداده ذخیره میکند.

1

0

5

🗃️شکل بالا کاکلا نشون میده، بعد از فراخواندن api به ۲ مرحله درخواست ما به MongoDB میرسه: 1⃣ مسیر مستقیم: این مسیر برای کوئری اطلاعات در نظر گرفته شده، هیچ تغییر اطلاعاتی در این مسیر اتفاق نمیافتد. 2⃣مسیر Kafka: درخواست ایجاد، تغییر و حذف به صور مستقیم به پایگاه داده نمی رود 👇

1

0

5

🤖قسمت ۳ از نرم افزار اتومیشن #باگ_بانتی: جزئیات api🤖 - یک api که با فریمورک Gin در زبان Golang نوشته شده - مدلهای داده فعلی: User, BountyProgram, Scope - مدلهای دیگه مثل Subdomain, CIDR, Source Code بعدا اضافه میشه 👇جزئیات بیشتر👇 #باگ_بانتی #امنیت #bugbountytips

1

1

49

ادامه در اینجا: https://t.co/X11Se0lRWI

🗃️اما جریان داده اتومیشن من چطوریه؟🗃️ - درخواستهای CUD (Create, Udate, Delete) به از طریق Kafka به mongodb میرسه - درخواست خواندن یا Read به صورت مستقیم 👇به صورت مفصل در ادامه توضیح میدم 👇 #امنیت #باگ_بانتی #bugbountytips

0

0

3

React2Shell (CVE-2025-55182): Real-World Incident Response to XMRig Cryptominer Attack On December 6, 2025, our production server experienced a security breach through exploitation of the React2Shell vulnerability Blog: https://t.co/9mpCSkCDOr 1/2

raminfp.info

Complete incident response writeup of a React2Shell (CVE-2025-55182) vulnerability exploitation leading to XMRig cryptominer installation. Learn detection, analysis, remediation, and prevention...

1

1

4

Slides from @n0psledbyte, @st424204 & @Peterpan980927 at @codeblue_jp talk are also up: “Dancing with Exynos Coprocessor: Pwning Samsung for fun and ‘profit’” https://t.co/FaeX6SkoFc Shout-out to @rainbowpigeon_ for contributing a lot in this research during his internship.

github.com

Contribute to star-sg/Presentations development by creating an account on GitHub.

0

42

147