Trend Micro DACH

@TrendMicroDACH

Followers

4K

Following

802

Media

3K

Statuses

8K

Als einer der weltweit führenden IT-Sicherheitsanbieter schützen wir den digitalen Datenaustausch. Support auf der Website. Impressum: https://t.co/0AH1E45ufR

Garching bei München

Joined May 2011

Meta verteilt derzeit Updates für diverse WhatsApp-Clients für eine Lücke bei der Autorisierung, über die anfällige iOS- und macOS-Geräte ohne Bestätigung des Nutzers per Spyware angegriffen werden können.

heise.de

WhatsApp meldet eine geschlossene Lücke, über die anfällige iOS- und macOS-Geräte ohne Bestätigung des Nutzers per Spyware angegriffen werden können.

1

1

0

Wir haben die TAOTH-Kampagne analysiert, die einen aufgegebenen IME-Update-Server und Spear-Phishing-Operationen nutzte, um mehrere Malware-Familien vor allem an hochrangige Ziele in Ostasien zu verbreiten.

trendmicro.com

The TAOTH campaign exploited abandoned software and spear-phishing to deploy multiple malware families, targeting dissidents and other high-value individuals across Eastern Asia.

1

0

0

RT @datensicherheit: @TrendMicroDACH @TrendMicro .Task Scams: Trend Micro warnt vor digitalem Job-Betrug.

datensicherheit.de

Trend Micro hat aktuelle Forschungsergebnisse veröffentlicht, welche Mechanismen und das Ausmaß eines rasant wachsenden Betrugsmodells aufdecken – „Task Scams“.

0

1

0

Anthropic und OpenAI haben gegenseitig ihre Modelle auf Sicherheit sowie Stabilität untersucht und zeitgleich die jeweiligen Berichte veröffentlicht. Es geht neben reiner Hacker-Sicherheit auch um Halluzinationen, Falschaussagen und Geheimnisverrat.

heise.de

Die beiden GenAI-Entwickler Anthropic und OpenAI prüfen wechselseitig ihre Modelle auf Halluzinationen, Falschaussagen und Geheimnisverrat.

1

0

0

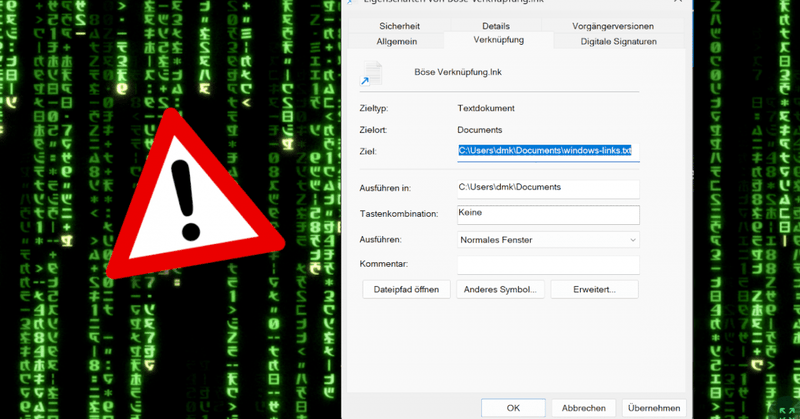

Die Zero Day Initiative (ZDI) von Trend Micro hat Informationen zu einer als hochriskant eingestuften Schwachstelle bei der Anzeige von Inhalten von LNK-Dateien veröffentlicht. Microsoft stuft die Lücke jedoch anders ein und plant keine Korrektur.

heise.de

Die Zero-Day-Initiative stuft eine Sicherheitslücke bei der Anzeige von Inhalten von LNK-Dateien in Windows als hochriskant ein.

1

0

0

Die NSA und internationale Partner schreiben die Hacking-Kampagnen von Salt Typhoon drei in China ansässigen Techunternehmen zu, die Cyberprodukte und Services für das chinesische Ministerium für Staatssicherheit und die Volksbefreiungsarmee lieferten.

bleepingcomputer.com

The U.S. National Security Agency (NSA), the UK's National Cyber Security Centre (NCSC), and partners from over a dozen countries have linked the Salt Typhoon global hacking campaigns to three...

1

0

0

Sicherheitsexperten haben eine neue Phishing-E-Mail-Kampagne identifiziert, die auf Microsoft 365-Nutzer abzielt und eine betrügerische Benachrichtigung zur Abonnementverlängerung enthält. Wie läuft der Angriff ab, und wie schützt man sich?

trendmicro.com

Sicherheitsexperten haben eine neue Phishing-E-Mail-Kampagne identifiziert, die auf Microsoft 365-Nutzer abzielt und eine betrügerische Benachrichtigung zur Abonnementverlängerung enthält. Wie läuft...

0

0

0

Die Ransomware „Warlock“ nutzte Schwachstellen in Microsoft SharePoint-Servern für Erkundung und Datendiebstahl, indem sie gezielte HTTP-POST-Anfragen zum Hochladen von Web-Shells verwendeten. Wir haben die Angriffe im Detail untersucht.

trendmicro.com

Warlock ransomware exploits unpatched Microsoft SharePoint vulnerabilities to gain access, escalate privileges, steal credentials, move laterally, and deploy ransomware with data exfiltration across...

1

0

0

Was haben klassische Musik, Cybersicherheit und digitale Souveränität gemeinsam? Mehr als man auf den ersten Blick vermutet, denn geht es darum, aus vielen Einzelkomponenten ein leistungsfähiges, sicheres und eigenständiges Gesamtsystem zu formen.

trendmicro.com

Was haben klassische Musik, Cybersicherheit und digitale Souveränität gemeinsam? Mehr als man auf den ersten Blick vermutet, denn geht es darum, aus vielen Einzelkomponenten ein leistungsfähiges,...

1

0

0

Angreifer nutzen für ihre Angriffe per Mail zunehmend Taktiken wie QR-Code-Phishing, bekannte Malware-Varianten und KI-gestützten Identitätsdiebstahl. Wir haben die Trends für 2024 im Detail untersucht.

trendmicro.com

Angreifer nutzen für ihre Angriffe per Mail zunehmend Taktiken wie QR-Code-Phishing, bekannte Malware-Varianten und KI-gestützten Identitätsdiebstahl. Mit diesen raffinierten Techniken müssen die...

0

0

0

Eine neue Studie von Trend Micro deckt eine globale kriminelle Infrastruktur auf, sogenannte „Task Scams“, die seriöse Unternehmen imitieren, vertrauenswürdige Kommunikationskanäle ausnutzen und Opfer mit Gamification-Elementen locken.

trendmicro.com

Aktuelle Forschung vor Trend Micro zeigt eine globale Schattenindustrie mit gamifizierten Betrugsplattformen, Fake-Websites und Kryptowährungen

1

0

0

Das BSI und Anbieter von Mail-Diensten melden erste Erfolge bei einer gemeinsamen Aktion für mehr Mail-Sicherheit. Vor allem zwei technische Richtlinien des BSI sollen für eine bessere Absicherung sorgen, ohne dass die Endnutzer selbst etwas tun müssten.

heise.de

Das BSI und die Branchenverbände melden erste Erfolge einer gemeinsamen Aktion für mehr E-Mail-Sicherheit. Die Anbieter sind gefordert.

0

0

0

Microsoft Copilot unterschlug mitunter bei Nachfrage nach Dokumenten-Zusammenfassungen seine Zugriffe. Microsoft wusste monatelang von der Lücke, behob sie jedoch erst vor wenigen Tagen. Das Unternehmen informierte weder Betroffene noch die Öffentlichkeit.

heise.de

Fragte man den virtuellen Copilot etwa nach Dokumenten-Zusammenfassungen, unterschlug er mitunter seine Zugriffe. Microsoft verschwieg das Problem.

1

0

0

Eine neue Infostealer-Malware namens „Shamos“, eine Variante des Atomic macOS Stealer (AMOS), greift Mac-Geräte in ClickFix-Angriffen an, die sich als Fehlerbehebungsanleitungen und -korrekturen tarnen.

bleepingcomputer.com

A new infostealer malware targeting Mac devices, called 'Shamos,' is targeting Mac devices in ClickFix attacks that impersonate troubleshooting guides and fixes.

0

2

2

In der Software Docker Desktop können Angreifer aus bösartigen Containern auf die Docker-Engine und in der Folge auf das Dateisystem des Host-Systems zugreifen. Aktualisierte Software steht bereit, um die Sicherheitslücke zu schließen.

heise.de

In Docker Desktop können bösartige Container auf das Host-System durchgreifen, Schutzmaßnahmen greifen nicht. Ein Update hilft.

0

1

1

Exponierte MCP-Server stellen ein Risiko für Unternehmen dar, die sie nutzen. Wir haben die Sicherheitsprobleme untersucht, die bei fehlender Authentifizierung auftreten können, und zeigen, wie Systeme durch verschiedene Maßnahmen geschützt sind.

trendmicro.com

Exponierte MCP-Server stellen ein Risiko für Unternehmen dar, die sie nutzen. Wir haben die Sicherheitsprobleme untersucht, die bei fehlender Authentifizierung auftreten können, und zeigen, wie...

1

0

1

Ein Hehler verkauft 15,8 Mio. PayPal-Zugänge mit Klartextpasswörtern. Die Quelle ist jedoch unwahrscheinlich, meint der Betreiber des Have-I-Been-Pwned-Projekts und gibt auch Beweise dafür. Dennoch sollten Nutzer ihr Konto auf unbefugte Zugriffe prüfen.

heise.de

Ein Hehler verkauft 15 Millionen Zugänge mit Klartextpasswörtern, die von Paypal stammen sollen. Die Quelle ist jedoch unwahrscheinlich.

0

1

2

In Open Source-KI-Modellen versteckte Backdoors und manipulierte Lieferketten sind eine neue Bedrohung, die häufig nicht erkannt wird. Wir stellen die wichtigsten Strategien vor, um diese Gefahr aufdecken und abwehren zu können.

trendmicro.com

In Open Source-KI-Modellen versteckte Backdoors und manipulierte Lieferketten sind eine neue Bedrohung, die häufig nicht erkannt wird. Wir stellen die wichtigsten Strategien vor, um diese Gefahr...

0

0

0

Die Eclipse Foundation startet eine von der eine von der Europäischen Kommission finanzierte Initiative, wobei verschiedene Experten KMUs sowie Entwicklern bei der Compliance ihrer Software mit dem Cyber Resilience Act helfen sollen.

heise.de

Das OCCTET-Projekt soll kleinen und mittleren Unternehmen dabei helfen, die Compliance ihrer Open-Source-Software mit dem Cyber Resilience Act herzustellen.

0

0

0